«Data capture»: «Est-ce que M. Moustas a pu voir des photos intimes partagées entre amoureux ?»

Illustration

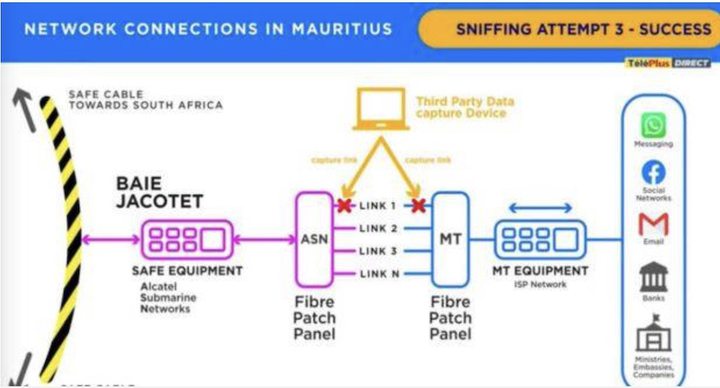

Pour comprendre, il faut d’abord savoir que la cap- ture de données est, comme le nom l’indique, l’interception de données transmises par internet. Sherry Singh a qualifié le procédé de vol, sans prendre des pincettes. «Il y a différents types de trafic sur le Net. Par exemple, on a le trafic vidéo, la messagerie, les mails et ainsi de suite», a expliqué l’ancien CEO de MT. Les différents types de trafic constituent le trafic mix. Cette information n’est pas «damning» car à travers le monde, c’est la même tendance, a-t-il rajouté. C’est d’ailleurs ce que Girish Gud- doy a fait ressortir dans son rapport soumis à Michel Degland. «Ce qui est illégal, c’est l’interception.» Par la suite, il est revenu sur le fonctionnement de la data capture.

Sherry Singh s’est ensuite attardé sur les détails. Lorsqu’une information quitte l’ordinateur qui l’émet, il voyage à travers des câbles vers le récipiendaire. Si un autre appareil est installé entre les deux, l’information est copiée sur cet appareil mais poursuit toujours son chemin vers son destinataire. L’appareil tiers aura accès à toutes les informations qui traversent au moment où il est connecté. Dans le cas de Baie-Jacotet, il y a eu deux minutes d’interception sur les 47 câbles liant les appareils de MT à ceux du consortium. «C’est ça l’illégalité de toute la chose.» Mais tout ne sera pas visible. Sherry Singh a aussi précisé que parmi les informations qui traversent, certaines sont cryptées, et d’autres non. «C’est le logiciel de l’ordinateur qui les décrypte et à ce momentlà, qu’on y aura accès. C’est ce qu’on appelle interception, data capture ou sniffing». La semaine dernière, Deepak Balgobin, lui, avait affirmé qu’il était impossible de manipuler les câbles SAFE car le consortium en aurait aussitôt été averti. Un ministre qui ne comprend pas grand-chose à ce sujet, a dit Sherry Singh, sourire en coin. Infographies à l’appui, il a expliqué que les techniciens se sont connectés aux appareils qui sont branchés aux câbles. L’alarme ne retentit qu’en cas de problème sur le câble lui-même.

Pourquoi notre pays ?

Le câble SAFE a une lan- ding station à Cochin, en Inde. Si les autorités indiennes voulaient vraiment intercepter le trafic, pratiquer de l’espionnage dans la région, histoire de «contrer» les Chinois, par exemple, pourquoi cela s’est fait ici et pas là-bas? Deux hypothèses s’affrontent. La première est que sur place, au niveau de la Grande péninsule, cela aurait été trop risqué, surtout avec les antécédents de l’Inde en matière de surveillance d’Internet, on pense notamment aux logiciels espions que sont Tek Fog et Pegasus.

Il y a aussi la possibilité que ce soit Maurice – à travers son Premier ministre – qui soit effectivement à l’origine de la demande. Dans ce cas, ce sont les autorités locales qui ont demandé à l’Inde de surveiller des opposants, journalistes, citoyens etc. ici, chez nous. Raison pour laquelle Pravind Jugnauth ne pouvait pas aller en Inde et dire à son homo- logue que les techniciens envoyés à Maurice n’avaient rien fait. Cette théorie est appuyée par le fait que ce n’est pas la première tentative du gouvernement d’intercepter et de surveiller le trafic internet local. Pour rappel, le consultation paper de l’Information and Communication Technologies Authority (ICTA-voir plus haut), avait suscité de vives inquiétudes au sein de la population ainsi que chez les géants de l’Internet comme Mozilla et Facebook, l’année dernière.

Qu’a-t-on intercepté ?

Depuis que Sherry Singh a fait de nouvelles révélations, les questions se bousculent. La principale étant : «Est-ce que M. Moustas a eu accès à toutes les informations qui ont circulé pendant qu’il interceptait le trafic ? Est-ce qu’il a pu voir des photos intimes partagées entre amoureux, par exemple ?»

Oui, mais il n’a pas pu tout voir et tout avoir, avance Ish Sookun. Selon le system architect et informaticien, il existe deux types de données : les informations cryptées et non cryptées. WhatsApp, par exemple, utilise un système de cryptage très avancé et qu’il est impossible de décrypter. D’ailleurs, même le serveur de la messagerie ne peut pas avoir accès au contenu des messages. «La seule information qui sera disponible lors de l’interception c’est celle de l’envoyeur, du destinataire et la taille du message.» Idem pour les messages envoyés par Messenger, qui sont cryptés. En ce qui concerne les mails, cela dépend du serveur. Certains utilisent un système de cryptage et ceux-là seront illisibles. La seule chose que les techniciens sauront est que c’est un mail et sa taille. «Cependant, il y a aussi des messageries qui ne sont pas cryptées» prévient Ish Sookhun. Toutes les données des sites et services non-cryptés peuvent alors être lues lors de l’interception...